PERTEMUAN Cybercrime, 1 Maret 2022

cybercrime

Ancaman dan gangguan yang berhubungan erat dengan penggunaan teknologi yang berbasis komputer dan jaringan telekomunikasi ini dapat disebut sebagai “Ancaman Siber”. Dan ini dapat dikelompokkan dalam beberapa bentuk sesuai modus operasi yang ada, antara lain:

• Cyber Espionage

• Cyber Warfare

• Cyber Crime

• Cyber Terrorism

Pelaku ancaman Bisa saja dilakukan :

-perorangan / pribadi

-organisasi

-dan pemerintahan

Tujuan atau motifasi melakukan tindak untuk

•Uang/Materi

• Kekuasaan

• Pengendalian

• Pencitraan

• Dendam

• Crackers/Belajar

• Perlindungan/Uji Coba

• atau, Cuma hanya iseng

Tentunya media sosial menjadi sumber informasi serangan siber seperti ( facebook, instagram, twiter, youtube dll)

Keamanan Informasi

• Merujuk ISO:IEC 27000 Information technology — Security techniques — Information security management systems —Overview and vocabulary, Keamanan informasi adalah upaya yang dilakukan untuk menjaga kerahasiaan (confidentiality), integritas (integrity) dan ketersediaan (availability) dari informasi, hal ini dapat termasuk otentikasi (authenticity), akuntabilitas (accountability), nir-sangkal (non-repudiation) dan keandalan (reliability).

• Dan berdasarkan ISO/IEC 27032:2012 Information technology —Security techniques — Guidelines for cybersecurity, Cybersecurity adalah upaya yang dilakukan dalam menjaga kerahasiaan (confidentiality), integritas (integrity) dan ketersediaan(availability) dari informasi di dunia siber.

Keamanan informasi dimaksudkan untuk mencapai tiga sasaran utama, yaitu:

• Kerahasiaan: melindungi data dan informasi perusahaan dari penyingkapan orang –orang yang tidak berhak

• Ketersediaan: meyakinkan bahwa data dan informasi perusahaan hanya dapat digunakan oleh orang yang berhak menggunakannya.

• Integritas: sistem informasi perlu menyediakan representasi yang akurat dari sistem fisik yang direpresentasikan

Sehingga dapat disimpulkan bahwa cybersecurity adalah bagian dari keamanan informasi, karena berhubungan dengan ancaman yang datang dari jaringan koneksi global seperti internet, sedangkan keamanan informasi berhubungan dengan semua proteksi terhadap informasi.

PERTEMUAN Kriptografi, 8 Maret 2022

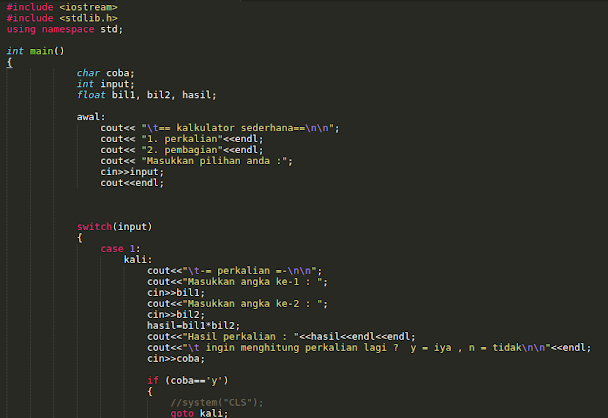

Kriptografi adalah ilmu mengenai teknik enkripsi dimana data diacak menggunakan suatu kunci enkripsi menjadi sesuatu yang sulit dibaca oleh seseorang yang tidak memiliki kunci dekripsi. Di jaman Romawi kuno, Julius Caesar telah menggunakan teknik kriptografi yang dijuluki Caesar cipher untuk mengirim pesan secara rahasia.

Sejarah kriptografi penuh dengan intrik dan banyak orang melihat kriptografl sebagai sesuatu yang penuh dengan misteri.Kriptografi classik chips, caesar chipper dan substitution caesar chipper adalah sandi geser sedangkan subtitution lebih general seperti mengganti alpabet.subtitusi juga bisa dikodekan dengan gambar bukan hanya alpabet atau angka.

PERTEMUAN Security Awaraness 1, 22 Maret 2022

dikutip dalam makalah lidya jessica.

Media sosial, mobile banking, video conference, e-commerce, dan media lainnya sering digunakan, tetapi apakah para pengguna media tersebut paham akan hal-hal yang perlu dilakukan untuk menjaga privasi mereka? Sudah banyak tersebar di internet hal-hal yang perlu diperhatikan untuk menjaga / mengamankan akun yang dibuat, seperti jangan menggunakan tanggal lahir sebagai password, jangan menggunakan username sebagai password, dan lainnya. Saran-saran tersebut tidak muncul dengan sendirinya, tetapi muncul dari peristiwa-peristiwa yang pernah terjadi. Sekarang jika ditelusuri di internet, ada banyak sekali saran-saran dalam menjaga keamanan dalam menggunakan teknologi informasi, sehingga dapat dilihat bahwa aspek keamanan itu sangat penting.

Keamanan sistem informasi menurut David Icove dapat diklasifikasikan menjadi empat

bagian, yaitu:

1. Fisik (physical security)

2. Manusia (people / personnel security)

3. Data, media, teknik komunikasi

4. Kebijakan dan prosedur (policy and procedures)

Hal yang berkaitan tentang keamanan selanjutnya adalah tiga prinsip utama dalam

keamanan informasi, yaitu confidentiality, integrity, dan availability (CIA), berikut adalah

penjabarannya.

1. Confidentiality / Privacy

2. Integrity

3. Availability

Dalam tulisan Gábor Vanderer, salah satu aspek yang dapat mempengaruhi kesadaran akan kemanan TI adalah kesenjangan generasi. Para pekerja dapat dibagi menjadi empat

kelompok generasi berdasarkan tahun lahirnya, yaitu:

1. Baby boom generation (1946 - 1965)

Anggota kelompok ini umumnya sudah pensiun dan memiliki masalah dalam beradaptasi dengan perkembangan teknologi informasi saat ini.

2. Generation X (1965 - 1980)

Anggota generasi X bergerak secara independen, sering mengabaikan standar keamanan, merasa lebih paham, sehingga dapat menyebabkan kerusakan yang disengaja dan jahat. Generasi X sadar akan bahaya yang ada, tetapi merasa lebih paham sehingga bertindak sesuai pemahamannya.

3. Generation Y (1980 - 1995)

Kelompok ini peka terhadap teknologi informasi, tetapi tidak sabar. Cenderung mencari solusi melalui internet dan mengunduh dokumen sensitif ke device tanpa pikir panjang. Generasi Y bisa saja tidak sadar atas bahaya yang ada, mereka memegang prinsip: selama tujuan yang diinginkan tercapai, maka tidak ada masalah.

4. Generation Z (1995+)

Generasi ini mengharapkan dan membutuhkan kehadiran internet terus-menerus. Generasi ini sama sekali tidak sadar atas bahaya yang ada.

Perbedaan generasi dalam karakteristik kelompok umur harus diperhitungkan dalam membuat peraturan keamanan informasi (Vanderer, 2015).

PERTEMUAN Firewall, 5 April 2022

Pengertian Firewall secara sederhana adalah sebuah sistem keamanan jaringan komputer yang berfungsi melindungi komputer dari beragam jenis serangan dari komputer luar. Fungsi Firewall memonitor dan mengontrol semua lalu lintas jaringan masuk dan keluar yang kamu lakukan berdasarkan aturan keamanan yang telah ditetapkan. Secara umum, firewall komputer adalah program perangkat lunak yang mencegah akses tidak sah ke atau dari jaringan pribadi.

firewall adalah alat yang dapat digunakan untuk meningkatkan keamanan komputer yang terhubung ke jaringan, seperti LAN atau Internet. Firewall juga merupakan bagian integral dari kerangka kerja keamanan komprehensif untuk jaringan yang kamu gunakan. Fungsi Firewall menjamin keamanan melalui aktvitasi kontrol granular atas jenis fungsi. Firewall juga akan melangsungkan proses sistem yang memiliki akses ke sumber daya jaringan Keamanan Internet

a. Internet melibatkan perlindungan data pengguna dari akses tidak sah dan kerusakan saat terhubung ke Internet.

b. Konfigurasi browser yang tepat membantu mencegah infeksi malware, melindungi informasi pribadi, dan mencegah atau membatasi kerusakan dari serangan cyber.

c. Jalur serangan online: Email, Pesan instan, Ruang obrolan, Berbagi file, dan unduhan

Cookie

Cookie adalah informasi yang disediakan oleh server web ke browser web dan kemudian dikirim kembali tanpa diubah oleh browser setiap kali mengakses server itu. dikunjungi kembali, browser mengirimkan informasi kembali ke sana untuk membantu mengenali pengguna Aktivitas ini tidak terlihat oleh pengguna dan umumnya dimaksudkan untuk meningkatkan pengalaman berselancar web (misalnya, di toko online) Risiko Permainan Online. Interaksi dengan calon penipu yang mungkin menipu pemain untuk mengungkapkan informasi pribadi / keuangan.

Risiko yang terlibat ketika seorang anak bekerja online meliputi:

• Pencarian salah arah

• Situs siluman dan URL menyesatkan

• Pelecehan seksual online: Pornografi anak, Perawatan, Cyberbullying

ruang web adalah medan yang luas dan dengan kebanyakan situs e-commerce, situs analitis, situs olahraga, i Situs informasi, situs bisnis, dll. Domain sebesar itu memerlukan pengawasan untuk melindungi para netizen dari penjahat Internet, penyerang, dll.

PERTEMUAN Vulnerability Assesment, 17 Mei 2022

dikutip dalam wikipedia

Vulnerability Assesment adalah proses mengidentifikasi, mengukur, dan memprioritaskan (atau memberi peringkat) kerentanan dalam suatu sistem. Contoh sistem yang penilaian kerentanannya dilakukan termasuk, tetapi tidak terbatas pada, sistem teknologi informasi, sistem pasokan energi, sistem pasokan air, sistem transportasi, dan sistem komunikasi. Penilaian tersebut dapat dilakukan atas nama berbagai organisasi yang berbeda, dari usaha kecil hingga infrastruktur regional yang besar. Kerentanan dari perspektif manajemen bencana berarti menilai ancaman dari potensi bahaya terhadap penduduk dan infrastruktur. Ini dapat dilakukan di bidang politik, sosial, ekonomi atau lingkungan.

Penilaian kerentanan memiliki banyak kesamaan dengan penilaian risiko. Penilaian biasanya dilakukan sesuai dengan langkah-langkah berikut:

• Membuat katalog aset dan kapabilitas (resources) dalam sebuah sistem.

• Menetapkan nilai yang dapat diukur (atau setidaknya urutan peringkat) dan pentingnya sumber daya tersebut

• Mengidentifikasi kerentanan atau potensi ancaman terhadap setiap sumber daya

• Mengurangi atau menghilangkan kerentanan paling serius untuk sumber daya yang paling berharga

"Analisis risiko klasik pada prinsipnya berkaitan dengan menyelidiki risiko di sekitar pabrik (atau objek lain), desain dan operasinya. Analisis semacam itu cenderung berfokus pada penyebab dan konsekuensi langsung untuk objek yang dipelajari. Analisis kerentanan, di sisi lain, berfokus baik pada konsekuensi untuk objek itu sendiri dan pada konsekuensi primer dan sekunder untuk lingkungan sekitarnya. Ini juga berkaitan dengan kemungkinan mengurangi konsekuensi tersebut dan meningkatkan kapasitas untuk mengelola insiden di masa depan." (Lövkvist-Andersen, et al., 2004) Secara umum, analisis kerentanan berfungsi untuk "mengkategorikan aset utama dan mendorong proses manajemen risiko." (Departemen Energi Amerika Serikat, 2002)

PERTEMUAN Pengamanan Jaringan-DDOS, 31 Mei 2022

Pengamanan Jaringan

Memastikan manajemen yang efektif dan konsisten dari penanganan insiden keamanan pada jaringan komputer, untuk mengenalkan kepada personel keamanan TI terhadap serangan pada jaringan (misal Distributed denial-of-service), modus operandi, dan langkah-langkah yang direkomendasikan untuk membantu upaya perbaikan, persiapan, identifikasi, penahanan, pemulihan dan keberlangsungan yang diperlukan untuk membatasi risiko yang diakibatkan oleh terjadinya insiden.

1. Denial of Service

2. Reconnaissance activity

3. Unauthorized access

- Denial of service umumnya merupakan tindakan serangan berbahaya pada jaringan yang ditujukan untuk mengganggu ketersediaan sumber daya komputasi dari pengguna yang sah.

Sebuah serangan DDoS terjadi ketika beberapa sistem secara bersamaan membanjiri sumber daya jaringan komputer, membuat mereka tidak dapat diakses. Akibatnya, tindakan mitigasi terhadap serangan DDoS lebih sulit. Serangan DDoS sering menggunakan protokol seperti UDP dan ICMP, tetapi protocol stateful juga dapat digunakan ketika koneksi tidak sepenuhnya mapan seperti selama serangan membanjirnya TCP SYN.

Persiapan teknologi/tool :

• Virus removal tools

• Wireshark

• Metasploit

• Persiapan domumen

a. Membuat daftar dari alamat IP yang diprioritaskan untuk diperbolehkan melewati jaringan selama penanganan insiden.

b. Menyiapkan dokumen topologi jaringan, termasuk semua alamat IP yang paling up to date.

c. Meninjau Disaster Recovery Plan (DRP) dan memastikan manajemen senior dan tim hukum memahami pentingnya penanganan dari serangan pada jaringan, termasuk peran mereka.

Persiapan komponen keamanan network

• Anti malware

• Firewall

• VPN

Serangan

Serangan adalah sesuatu yang telah mengganggu/merusak kinerja dari sebuah sistem. Idealnya , sebuah pertukaran informasi di dalam sistem jaringan computer dapat digambarkan seperti pada gambar diatas. Informasi dari user A diterima secara utuh oleh user B tanpa ada perubahan, penyadapan atau modifikasi terhadap pesan.

Serangan pada jaringan dapat dilakukan dengan menggunakan teknik-teknik sebagai berikut :

• Interupsi

• Intersepsi

• Modifikasi

• Fabrikasi

• Firewall

Firewall Firewall dapat didefinisikan sebagai sebuah komponen atau kumpulan 31 komponen yang membatasi akses antara sebuah jaringan yang diproteksi dari internet, atau antara kumpulan-kumpulan jaringan lainnya. Firewall dapat berupa hardware dalam bentuk Router atau PC Router, atau software yang menjalankan sistem gateway, atau kombinasi keduanya. Dengan menggunakan firewall maka kita dapat memproteksi paket-paket data yang dikirim ke jaringan internal.

DMZ

DMZ atau DeMilitarized Zone merupakan area bebas dalam jaringan yang dibatasi/ diapit oleh oleh 2 firewall. DMZ digunakan apabila Intranet bisa diakses dari luar secara remote melalui jaringan internet.komputer server yang berada pada area DMZ bisa dihubungi dari luar mealaui jaringan internet, misal web server dan e-mail server. Karena bisa dihubungi dari luar maka komputer-komputer ini harus dipersiapkan secara khusus, karena bisa berhubungan secara terbuka dengan pihak luar. Aplikasi yang digunakan pada sesrver-server tersebut harus aman dan dapat dipantau secara terus-menerus.

IDS

IDS atau Intrusion Detection System adalah sebuah aplikasi perangkat lunak atau perangkat keras yang dapat mendeteksi aktifitas yang mencurigakan dalam sebuah sistem atau jaringan. Suatu IDS dapat berupa IDS berbasiskan jaringan atau berbasiskan host. Pada IDS berbasiskan jaringan, IDS akan menerima salinan paket yang ditujukan pada sebuah host untuk kemudian memeriksa paket-paket tersebut. Apabila ternyata ditemukan paket yang berbahaya, maka IDS akan 34 memberikan peringatan pada pengelolah sistem.

PERTEMUAN Audit & DRP, 7 Juni 2022

Audit keamanan informasi

Audit keamanan informasi (IS) atau penilaian resiko keamanan informasi merupakan komponen utama dalam Sistem Manajemen Keamanan Informasi (SMKI), walaupun tidak mencakup semua elemen dalam SMKI. Dalam buku ini diberikan model gambaran umum mengenai audit keamanan informasi dan penilaian resiko keamanan informasi. Melalui pengenalan model ini, diharapkan pihak yang terlibat dalam keamanan sistem dan teknologi informasi seperti manajemen tingkat puncak, manajer, petugas/staf teknologi informasi, administrator sistem dan pihak yang bertanggung jawab dapat lebih memahami soal keamanan informasi, mulai dari perencanaan hingga evaluasi keamanan informasi. Audit keamanan informasi merupakan salah satu fase/proses yang harus dilakukan oleh organisasi/institusi untuk mendeteksi adanya kesalahan, deviasi, atau kerusakan dalam SMKI organisasi agara pelaksanaan sistem teknologi informasi dalam organisasi dapat berjalan aman, efektif dan efisien.

Audit keamanan adalah sutu proses atau kejadian yang memiliki basis pada kebijakan atau standar keamanan untuk menentukan semua keadaan dari perlindungan yang ada, dan untuk memverifikasi apakah perlindungan yang ada berjalan dengan baik. Target dari audit ini adalah untuk mencari tau apakah lingkungan yang ada sekarang telah aman dilindungi sesuai dengan kebijakkan keamanan yang ditetapkan.

Tujuan utama dari audit keamanan, diantaranya adalah:

• Memeriksa kesesuaian dari mulai kebijakkan, bakuan, pedoman, dan prosedur keamanan yang ada

• Mengidentifikasi kekurangan dan memeriksa efektifitas dari kebijakkan, bakuan, pedoman, dan prosedur keamanan yang ada

• Mengidentifikasi dan memahami kelemahan (vulnerability) yang ada Bakuan Audit Keamanan Informasi Kemenpora 29

• Mengkaji kendala keamanan yang ada terhadap permasalahan operasional, administrasi, dan manajerial, dan memastikan kesesuaian dengan bakuan keamanan minimum

• Memberikan rekomendasi dan aksi perbaikan/koreksi untuk peningkatan

Tahapan audit dibagi menjadi bagian berikut ini:

1. Perencanaan

2. Pengumpulan data audit

3. Pengujian audit

4. Pelaporan hasil audit

5. Perlindungan atas data dan perangkat audit

6. Penambahan dan tindak lanjut

Data audit dapat simpan dalam banyak cara, diantaranya yaitu:

• Files logging: menyimpan data audit dalama file read/write, sebagai contoh: informasi sistem startup dan shutdown; percobaan logon dan logout, eksekusi command (perintah), dan lain lain

• Laporan: mencetak data audit dalam bentuk laporan, sebagai contoh: jurnal, summaries, laporan lengkap, laporan statistik.

• Write-once storage: data disimpan pada media sekali cetak seperti: CD-ROM/DVD-ROM.

Perlindungan Data dan Perangkat Audit

Setelah pelaksanaan audit, penting untuk melakukan perlindungan data dan perangkat audit untuk audit selanjutnya atau dikemudian hari.Semua dokumen fisik terkait dengan audit seharusnya aman juga secara fisik dari pihak atau pengguna yang tidak berkepentingan.Cara lainnya yaitu, dengan menghilangkan/menyingkirkan perangkat audit secepatnya setelah penggunaan selesai, kecuali dilindungi dari akses yang tidak diinginkan.

PERTEMUAN Steganografi, 21 Juni 2022

Steganography

Dari Bahasa Yunani: steganos + graphien “steganos” (στεγανός) :tersembunyi “graphien” (γραφία) : tulisan Steganografi: tulisan tersembunyi (covered writing) Tujuan: pesan tidak terdeteksi keberadaannya.

*Perbedaan Kriptografi dan Steganografi

Kriptografi: menyembunyikan isi (content) pesan dengan Tujuan agar pesan tidak dapat dibaca oleh pihak ketiga (lawan)

Steganografi: menyembunyikan keberadaan(existence) pesan dengan Tujuan untuk menghindari kecurigaan (conspicuous) dari pihak ketiga (lawan)

Information hiding: bidang ilmu yang mempelajari cara menyembunyikan pesan sehingga tidak dapat dipersepsi (baik secara visual maupun audial).

Yang termasuk ke dalam information hiding: Kriptografi dan Steganografi

Sejarah Steganografi

* Usia steganografi setua usia kriptografi, dan sejarah keduanya berjalan bersamaan.Periode sejarah steganografi dapat dibagi menjadi:

• Steganografi kuno (ancient steganography)

• Steganografi zaman renaisans (renaissance steganography)

• Steganografi zaman perang dunia

• Steganografi modern

Ancient Steganography

• steganografi dengan media kelapa budak

• penggunaan tablet wax

• penggunaan tinta tak tampak (invisible ink)

• penggunaan kain surta dan lilin

Steganografi Digital

• Steganografi digital: penyembunyian pesan digital di dalam dokumen digital lainnya.

• Carrier file: dokumen digital yang digunakan sebagai media untuk menyembunyikan pesan.

*Kriteria Steganografi yang Bagus

1. Imperceptible. Keberadaan pesan rahasia tidak dapat dipersepsi secara visual atau secara audio (untuk stego-audio).

2. Fidelity. Kualitas cover-object tidak jauh berubah akibat penyisipan pesan rahasia.

3. Recovery. Pesan yang disembunyikan harus dapat diekstraksi kembali.

4. Capacity. Ukuran pesan yang disembunyikan sedapat mungkin besar

*Kombinasi kriptogrfi dan steganografi

• Keamanan pesan rahasia dapat ditingkatkan dengan menggabungkan kriptografi dan steganografi.

• Steganografi bukan pengganti Kriptografi, tetapi keduannya saling melengkapi

• Mula-mula pesan dienkripsi dengan algoritma I kriptografi.

• Selanjutnya pesan terenkripsi disembunyikan di dalam media lain (citra, video, audio, dll).

Steganalisis, adalah ilmu untuk mendeteksi ada atau tidaknya pesan tersembunyi dalam suatu objek.

PERTEMUAN Forensik Digital, 28 Juni 2022

Digital forensik

Digital Forensik merupakan aplikasi bidang ilmu pengetahuan dan teknologi komputer untuk kepentingan pembuktian hukum, membuktikan kejahatan berteknologi tinggi atau cyber crime secara ilmiah hingga bisa mendapatkan bukti-bukti digital yang dapat digunakan untuk menjerat pelaku kejahatan. (Muhammad Nuh AL-Azhar – Digital Forensic, Practical Guidelines for Computer Investigation)

*Siapa saja yang terlibat dalam Digital forensik

• Petugas Penegak Hukum

• Polri, KPK, Kejaksaan, DJP, BPK, dll.

• Penyelidik Swasta

• Kantor akuntan, firma hukum, agen swasta, dll.

• Tim Forensik Digital Perusahaan Internal

• Bank, Perusahaan, dll.

• Tim Investigasi Internal untuk semua Organisasi(lokal, negara bagian,federal)

• Auditor Internal, Investigator Internal, dll

*Mengapa ada Digital Forensik

• Bukti digital sangat rapuh dan dapat dihapus atau diubah tanpa penanganan yang memadai.

• Alat Digital Forensic harus dapat mengembalikan (recovery) dari file yang terhapus file tersembunyi dan, file sementara yang tidak terlihat oleh orang biasa.

• Dalam kasus hukum, teknik forensik komputer sering digunakan untuk menganalisis sistem komputer milik terdakwa (dalam kasus pidana) atau berperkara (dalam kasus perdata)